內容目錄

檢查現有的叢集角色

您可使用以下程序,檢查您的帳戶是否已有 Amazon EKS 叢集角色。

在 IAM 主控台中檢查 eksClusterRole

-

在以下網址開啟 IAM 主控台:https://console.aws.amazon.com/iam/。

-

在左側導覽窗格中,選擇 Roles (角色)。

-

搜尋

eksClusterRole的角色清單。如果包含eksClusterRole的角色不存在,請參閱 建立 Amazon EKS 叢集角色 以建立角色。如果包含eksClusterRole的角色存在,請選取角色以檢視連接的政策。 -

選擇 Permissions (許可)。

-

確定 AmazonEKSClusterPolicy 受管政策已附加到該角色。如果已連接政策,則您的 Amazon EKS 叢集角色應已設定妥當。

-

選擇 Trust Relationships (信任關係),然後選擇 Edit trust policy (編輯信任政策)。

-

確認信任關係包含下列政策。如果信任關係符合下列政策,請選擇 Cancel (取消)。如果信任關係不符合,請將政策複製到 Edit trust policy (編輯信任政策) 視窗中,然後選擇 Update policy (更新政策)。

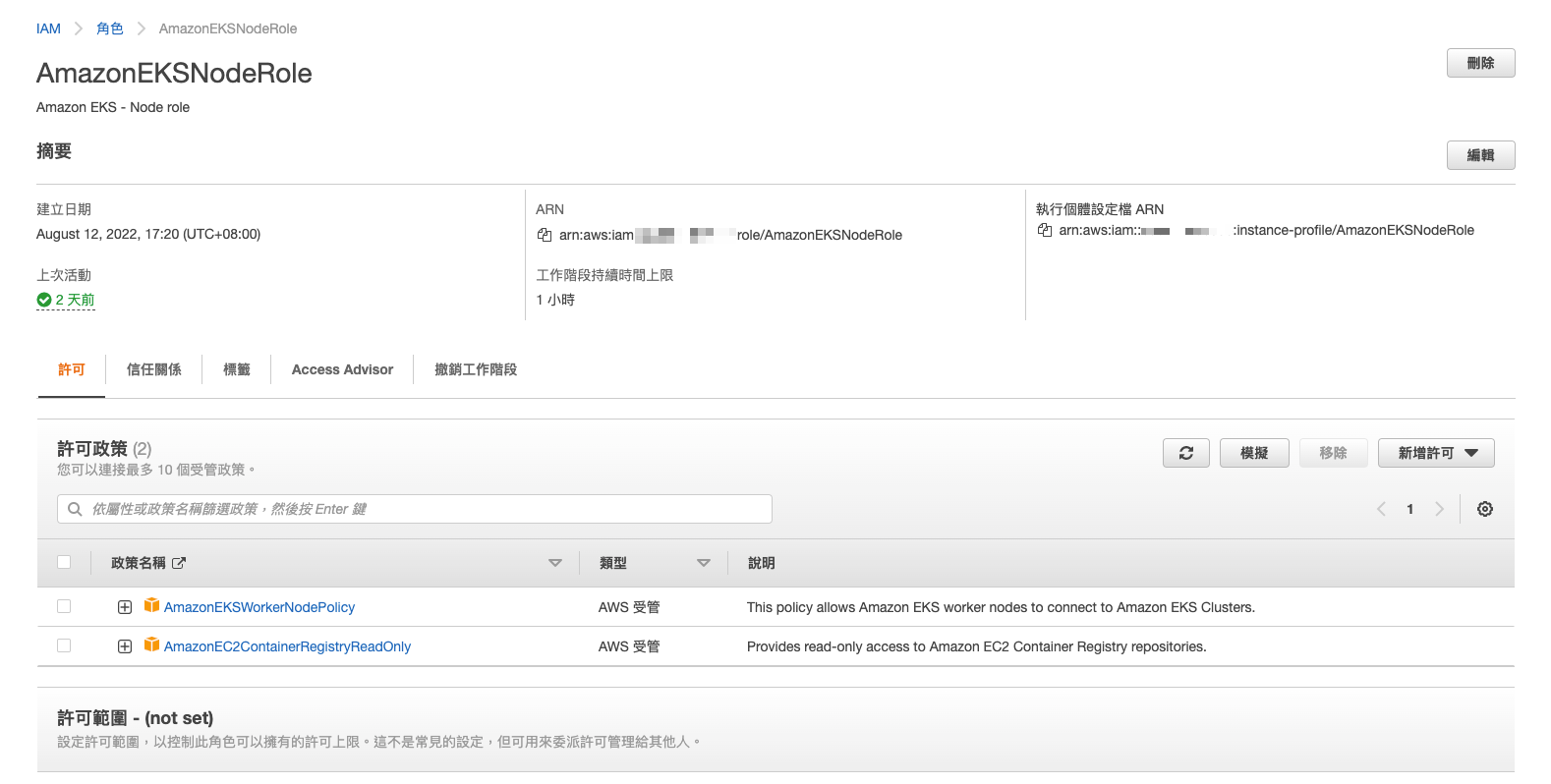

創建 Amazon EKS 節點 IAM 角色

在 IAM 控制台中創建您的 Amazon EKS 節點角色

-

在https://console.aws.amazon.com/iam/打開 IAM 控制台 .

-

在左側導航窗格中,選擇 角色。

-

在角色頁面上,選擇創建角色。

-

在選擇受信任的實體頁面上,執行以下操作:

-

在受信任的實體類型部分中,選擇AWS 服務。

-

在用例下,選擇 EC2。

-

選擇下一步。

-

-

在添加權限頁面上,執行以下操作:

-

在過濾策略框中,輸入

AmazonEKSWorkerNodePolicy。 -

在搜索結果中選中 AmazonEKSWorkerNodePolicy左側的 複選框。

-

選擇清除過濾器。

-

在過濾策略框中,輸入

AmazonEC2ContainerRegistryReadOnly。 -

在搜索結果中選中 AmazonEC2ContainerRegistryReadOnly左側的 複選框。

AmazonEKS_CNI_Policy託管 策略或您創建的IPv6 策略也必須附加到此角色或映射到

aws-nodeKubernetes 服務賬戶的不同角色。我們建議將策略分配給與 Kubernetes 服務帳戶關聯的角色,而不是將其分配給該角色。有關更多信息,請參閱為 Kubernetes 配置 Amazon VPC CNI 插件以將 IAM 角色用於服務賬戶。 -

選擇下一步。

-

-

在名稱、查看和創建頁面上,執行以下操作:

-

對於Role name,輸入角色的唯一名稱,例如

AmazonEKSNodeRole。 -

對於描述,將當前文本替換為描述性文本,例如

Amazon EKS - Node role. -

在Add tags (Optional)下,通過將標籤作為鍵值對附加來將元數據添加到角色。有關在 IAM 中使用標籤的更多信息,請參閱IAM 用戶指南中的標記 IAM 實體

-

選擇創建角色。

-

建立叢集

設定節點群組

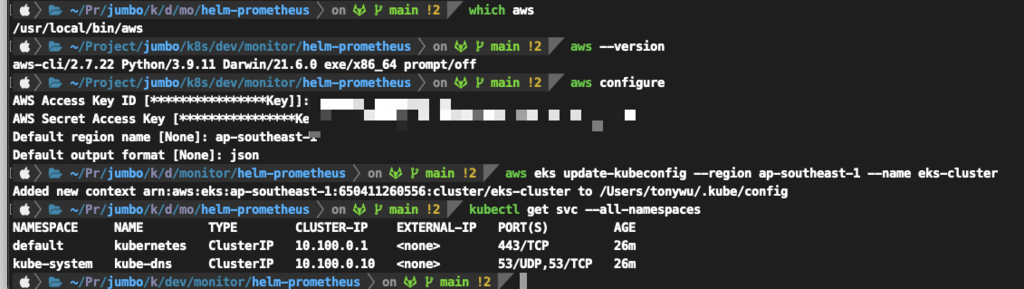

設定您的電腦與叢集通訊

aws configureAWS Access Key ID [None]: youraccessid

AWS Secret Access Key [None]: yoursecretacceskey

Default region name [None]: us-west-2

Default output format [None]: json

-

為您的叢集建立或更新

kubeconfig檔案。使用在其中建立叢集的 AWS 區域 取代region-code,再使用叢集名稱取代my-cluster。aws eks update-kubeconfig --regionregion-code--namemy-cluster根據預設,已在

~/.kube建立了config檔案,或者已將新叢集的組態新增至現有~/.kube中的config檔案。 -

測試組態。

kubectl get svc