Securi技術長Daniel Cid表示,駭客濫用了Pingback功能,利用至少16.2萬個WordPress網站來癱瘓目標網站。以WordPress架站的使用者,若懷疑自己可能淪為DDoS幫兇,可以檢視網站有否任何XMLRPC檔案的POST請求,倘若當中含有隨機網址的Pingback執行,那麼網站應該已被濫用。

資安業者Securi揭露,有超過16.2萬個無辜的WordPress網站被當成執行分散式阻斷服務攻擊(DDoS)的傀儡,Securi 並釋出偵測工具以協助WordPress網站確認是否成為DDoS攻擊的幫兇。

Securi是在協助某個WordPress網站阻擋DDoS攻擊時發現這些攻擊流量是來自16.2萬多個合法且有效的WordPress網站,而且駭客使用非常簡單的手法就讓這些WordPress網站淪為攻擊工具。

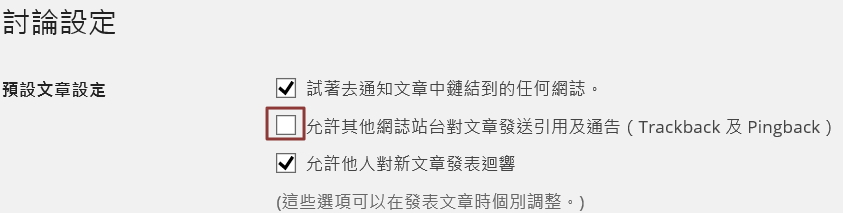

根據Securi的說明,WordPress有一個可在有人連結或參考WordPress網站時進行回報的Pingback功能,Pingback使用XMLRPC進行遠端程序呼叫,通常一個Pingback就是一個XML-RPC請求,當A部落客寫了一篇連結到B部落客的文章時,就會從A站傳送一個XMLRPC到B站,B站收到通知就會到A站檢查連結是否存在。而Pingback在任何WordPress網站的預設值都是啟用的。

Securi技術長Daniel Cid表示,駭客濫用了Pingback功能,利用至少16.2萬個WordPress網站來癱瘓目標網站。

以WordPress架站的使用者,若懷疑自己可能淪為DDoS幫兇,可以檢視網站有否任何XMLRPC檔案的POST請求,倘若當中含有隨機網址的Pingback執行,那麼網站應該已被濫用。

Securi已開發一檢測工具讓WordPress站長掃瞄自己的網站是否被用來攻擊其他網站,並建議站長關閉網站的Pingback功能。

WordPress及其核心開發團隊都已知道此一問題,但最大的挑戰在於駭客所利用的是合法的功能,而非平台漏洞,因此也許不會有任何修補措施,但可能會有可分辨流量好壞的配套方案出爐。

WordPress是全球最受歡迎的部落格架站平台,不但是個人部落客架站的第一選擇,同時也是全球許多知名新聞網站所採用的架站軟體。根據最新數字,目前全球使用WordPress的網站已有將近7700萬個。(編譯/陳曉莉)

原文:http://www.ithome.com.tw/news/85813